Le VLAN 1 est omniprésent sur les switchs réseau modernes, surtout dans l’univers Cisco, où il est historiquement défini par défaut comme VLAN principal. Il sert de VLAN natif sur les trunks, regroupe tous les ports en mode access à la sortie d'usine, et est souvent utilisé comme VLAN d'administration. Cependant, cette omniprésence masque une complexité et des risques de sécurité qu’il convient de bien comprendre pour sécuriser et optimiser l’architecture réseau.

Comprendre le VLAN 1 dans le contexte des VLANs

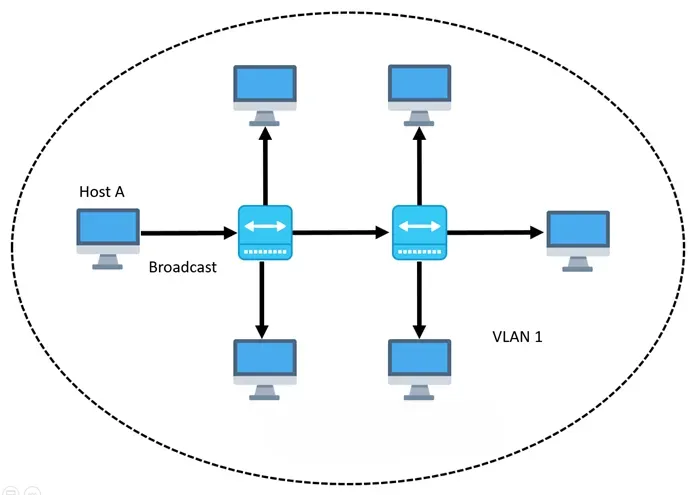

Les VLANs permettent de segmenter un réseau physique en plusieurs réseaux virtuels indépendants. Tous les switches Cisco ou d'autres marques créent automatiquement le VLAN 1 lors de leur initialisation.

C’est une norme historique qui facilite la gestion par défaut mais pose aussi des problèmes liés à l’absence d’isolation du trafic si la configuration reste « usine ».

Le VLAN 1 est également le VLAN natif des trunks par défaut, c’est-à-dire que le trafic non VLAN marqué (untagged) est envoyé via ce VLAN, une caractéristique à connaître pour éviter certaines attaques réseau.

Configuration classique et rôle administratif du VLAN 1

Dès sa mise sous tension, un switch attribue tous ses ports membres au VLAN 1 en mode access. L’interface VLAN 1, qui est une interface virtuelle (SVI - Switched Virtual Interface), peut recevoir une adresse IP ce qui permet l’accès à distance à l’équipement, nécessaire pour sa gestion via Telnet, SSH ou SNMP.

Par exemple, la configuration typique d’une interface VLAN 1 sur un switch Cisco est :

Switch# configure terminal

Switch(config)# interface vlan 1

Switch(config-if)# ip address 192.168.1.254 255.255.255.0

Switch(config-if)# no shutdown

Switch(config-if)# exit

Switch(config)# ip default-gateway 192.168.1.1

Switch(config)# exit

Switch# write memory

Dans cette configuration, l’interface VLAN 1 devient accessible sur ce sous-réseau et l’administrateur peut gérer le switch à distance. Toutefois, utiliser cette configuration sans autre segmentation peut faire cohabiter trafic utilisateur et trafic de gestion sur le même VLAN, ce qui est déconseillé.

Sécurité : pourquoi le VLAN 1 est une cible critique

Le VLAN 1 représente une cible privilégiée pour des attaques comme le VLAN hopping. Cette attaque exploite la présence du VLAN 1 comme VLAN natif sur les trunks pour injecter du trafic malicieux.

Le VLAN Hopping (ou saut de VLAN) est une technique d’attaque où un pirate informatique parvient à accéder de manière non autorisée à un VLAN différent de celui auquel il est connecté.

En contournant les mécanismes de segmentation, l’attaquant peut intercepter, modifier ou perturber le trafic d'autres VLANs, compromettant ainsi la confidentialité et l'intégrité du réseau.

Ces attaques exploitent généralement deux faiblesses :

- Des ports de commutateurs mal configurés

- Les protocoles VLAN comme DTP (Dynamic Trunking Protocol) activés par défaut

Comme le VLAN 1 transporte aussi les protocoles de gestion Cisco (comme CDP, VTP, STP), ces protocoles peuvent potentiellement être utilisés pour des attaques internes si le VLAN 1 n’est pas protégé.

Pour cette raison, il est recommandé de :

- Ne pas utiliser le VLAN 1 pour le trafic utilisateur classique

- Modifier le VLAN natif sur les trunks vers un autre VLAN non utilisé

- Isoler le VLAN 1 strictement à la gestion et aux communications techniques

- Activer des politiques de sécurité restrictives spécifiques au VLAN 1

Cette approche réduit les risques d’intrusions via le VLAN 1 et améliore la séparation des rôles dans le réseau.

Concepts avancés liés au VLAN 1 et gestion des trunks

Le VLAN natif par défaut étant 1, modifier ce paramètre constitue une étape importante de durcissement du réseau. Cela s’effectue dans la configuration d’une interface trunk :

Switch(config)# interface gigabitethernet 1/0/1

Switch(config-if)# switchport mode trunk

Switch(config-if)# switchport trunk native vlan 99

Switch(config-if)# exit

Ici, le VLAN natif est remplacé par le VLAN 99, réduisant l’exposition du VLAN 1 au trafic non marqué. Par ailleurs, le fichier vlan.dat stocké dans la mémoire du switch contient la liste des VLANs configurés, incluant le VLAN 1 qui ne peut être supprimé mais dont l’usage se limite idéalement à la gestion.

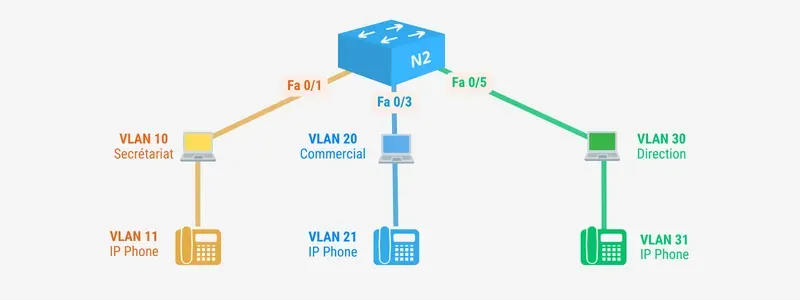

Le routage inter-VLAN, qui facilite les communications entre VLANs, ne devrait pas utiliser le VLAN 1 pour des raisons de sécurité et de bonne organisation. Des VLANs dédiés à la gestion, à la voix, aux données ou à la vidéo sont préférés avec un contrôle ACL (listes de contrôle d’accès) approprié.

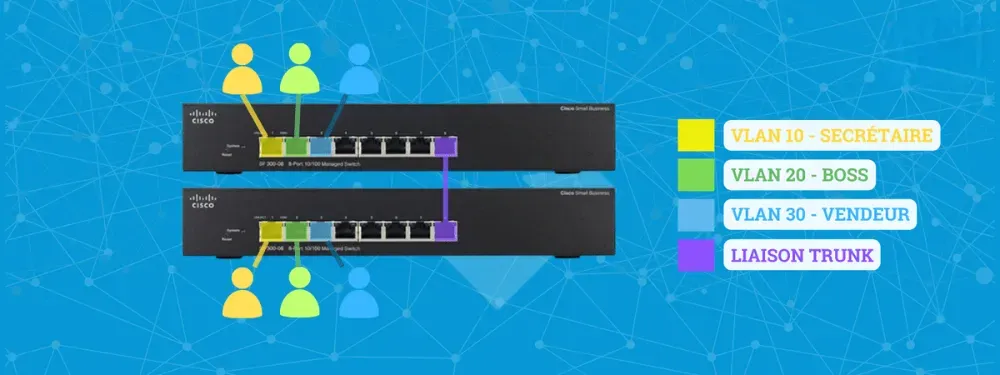

Dans un monde sans trunk :

Dans un monde avec trunk :

Exemples de topologies et erreurs fréquentes

Dans une topologie d’entreprise classique, le VLAN 1 est réservé à la gestion système et isolé par un switch multilayer ou un routeur avec des ACL. Les VLANs des utilisateurs sont, par exemple, 10, 20 pour les départements différents.

Dans ce cadre, chaque port d’utilisateur est configuré en mode access avec VLAN spécifique, et les trunks entre switches transportent tous ces VLANs, avec un VLAN natif différent de 1.

Une erreur fréquente est de laisser tous les ports sur VLAN 1, ce qui annule les bénéfices de la segmentation, ou de ne pas modifier le VLAN natif sur les trunks, exposant le réseau au VLAN hopping.

De même, une migration mal préparée en VLAN 1 peut entraîner des interruptions si la configuration IP et les trunkings ne sont pas synchronisés.

FAQ

Quels sont les avantages de modifier le VLAN de gestion par défaut sur un switch ?

Modifier le VLAN de gestion par défaut sur un switch présente plusieurs avantages majeurs, surtout en matière de sécurité et d’organisation réseau.

Le VLAN de gestion permet d’isoler le trafic d’administration des équipements réseau des autres types de trafic, comme celui des utilisateurs ou des systèmes invités.

Modifier ce VLAN par défaut (souvent le VLAN 1) vers un autre VLAN dédié confère plusieurs bénéfices essentiels :

- Sécurité renforcée: Le VLAN 1 est bien connu et souvent ciblé par des attaques comme le VLAN hopping, qui exploitent le VLAN natif par défaut pour s’introduire dans le réseau. En changeant le VLAN de gestion vers un VLAN moins connu et non utilisé pour le trafic utilisateur, on réduit la surface d’attaque, empêchant plus efficacement les intrusions ou attaques dirigées contre les machines d’administration

- Meilleure isolation du trafic: En attribuant un VLAN spécifique à la gestion réseau, on évite que le trafic de management ne soit mélangé avec celui des utilisateurs ou autres services, limitant ainsi les risques d’écoute ou d’altération sur le réseau. Cela facilite aussi la mise en place de politiques de contrôle d'accès plus strictes sur ce VLAN unique

- Contrôle et administration simplifiés: Définir un VLAN de gestion spécifique facilite la supervision, l’audit et la maintenance des équipements. Les interfaces de gestion sont regroupées, ce qui permet de connecter les administrateurs et outils de monitoring à un segment réseau dédié, sans confusion ni impact sur la production

- Réduction des risques sur les trunks: Comme le VLAN de gestion est aussi souvent natif sur les trunks, sortir le VLAN de gestion du VLAN 1 évite laisse moins de chance à un attaquant d'exploiter un trunk pour injecter du trafic malicieux ou des paquets non autorisés

- Clarté dans la conception réseau: En affectant un VLAN dédié pour la gestion, le réseau est mieux segmenté et plus évolutif. L’équipe réseau peut ainsi déployer d’autres VLANs pour les utilisateurs, IoT, VoIP, etc., tout en maintenant une séparation claire du segment d’administration

En synthèse, changer le VLAN de gestion par défaut améliore la sécurité globale et la visibilité des opérations sur le réseau tout en évitant des erreurs classiques liées à l’utilisation du VLAN 1 à la fois pour l’administration et le trafic utilisateur.

Comment la configuration des VLANs influence la segmentation et la sécurité du réseau ?

La configuration VLAN influence directement la segmentation et la sécurité du réseau en créant des sous-réseaux logiques isolés au sein d’un même réseau physique.

Un VLAN (Virtual Local Area Network) sépare le réseau en domaines de diffusion indépendants, limitant le trafic au sein de chaque VLAN et empêchant la propagation inutile ou malveillante de données entre eux. Cette segmentation réduit le risque d’attaques internes et améliore la gestion du réseau.

Concrètement, chaque VLAN agit comme un réseau distinct au niveau de la couche 2 (liaison de données), ce qui signifie que les appareils sur des VLAN différents ne peuvent pas communiquer directement sans passer par un routeur ou un dispositif de couche 3. Cela permet de contrôler précisément quels segments d’utilisateurs ou services peuvent échanger des informations, renforçant ainsi la sécurité.

La segmentation VLAN offre plusieurs avantages sécuritaires :

- Elle limite la portée des attaques. Si un appareil est compromis dans un VLAN, l’attaquant est confiné à ce segment, ne pouvant pas facilement accéder aux autres VLAN, ce qui réduit les mouvements latéraux dans le réseau.

- Elle permet de mettre en œuvre des politiques d’accès spécifiques par VLAN, par exemple restreindre l’accès aux ressources sensibles uniquement aux VLAN autorisés

- Grâce à l’étiquetage VLAN (802.1Q), les commutateurs vérifient les trames transmises afin d’éviter des fuites de trafic entre VLAN, ce qui garantit une isolation stricte.

- La séparation des fonctions, par exemple VLAN pour la gestion, VLAN pour les utilisateurs, VLAN pour la voix (VoIP), améliore la visibilité réseau et la capacité à déceler des comportements anormaux ou malveillants au sein de chaque segment.

Cependant, la segmentation VLAN doit être accompagnée d’une configuration sécurisée des trunks (liaisons entre switches), de la modification du VLAN natif par défaut (souvent VLAN 1) pour éviter des attaques comme le VLAN hopping, et d’un contrôle rigoureux des ports afin que seuls les périphériques autorisés accèdent à leur VLAN spécifique.

Enfin, la segmentation via VLAN est un levier stratégique pour réduire la congestion, améliorer les performances réseau, et faciliter la supervision et la réponse aux incidents, car elle éclaire les flux de données par segment isolé.

En résumé, la configuration VLAN permet une définition claire des frontières réseau, favorise la sécurité par l’isolation des sous-réseaux et optimise la gestion globale du réseau, tout en réduisant la surface d’attaque exploitable par des intrus.

Quelles sont les erreurs courantes à éviter lors du paramétrage d’un VLAN sur un switch ?

Lors du paramétrage d’un VLAN sur un switch, plusieurs erreurs courantes peuvent compromettre à la fois la fonctionnalité et la sécurité du réseau.

Voici les principales erreurs à éviter, issues des bonnes pratiques recommandées pour la configuration des VLANs :

- Laisser tous les ports dans le VLAN par défaut (VLAN 1) Il est fréquent que les administrateurs laissent tous les ports dans le VLAN 1, ce qui annule l’intérêt de la segmentation réseau. Cela augmente la portée des domaines de diffusion, augmente les risques de collisions et laisse le trafic utilisateur et le trafic de gestion mélangés, ce qui n’est pas sécurisé

- Mauvaise configuration des trunks et du VLAN natif Le VLAN natif correspond au VLAN sur lequel circulent les trames non étiquetées (untagged) sur un lien trunk. Une erreur classique est d’avoir un VLAN natif différent configuré sur chaque extrémité d’un trunk, provoquant des messages d’erreur VLAN mismatch et empêchant la communication correcte entre switches. La cohérence de ce paramètre est cruciale pour éviter des interruptions de réseau

- Ne pas limiter les VLANs autorisés sur les trunks Tous les VLANs ne doivent pas forcément passer sur chacune des interfaces trunk. Si on laisse toutes les VLANs autorisées sans restriction, cela peut causer du trafic inutile et des risques de sécurité. Il est conseillé de spécifier explicitement quels VLANs sont autorisés sur chaque trunk pour limiter les expositions

- Oublier d’enregistrer la configuration Après avoir configuré les VLANs et les ports, il est essentiel d’enregistrer la configuration dans la mémoire de démarrage du switch (par exemple, avec copy running-config startup-config sur Cisco). Sinon, la configuration sera perdue au redémarrage

- Configurer incorrectement les ports en mode access Chaque port destiné à un seul VLAN doit être mis en mode access et associé au VLAN correct. Attribuer un port à un mauvais VLAN, ou ne pas définir le mode access, empêche les appareils connectés d’accéder correctement au réseau attendu

- Ignorer la sécurité des ports et des VLANs Ne pas mettre en place des mesures de sécurité sur les ports (comme le filtrage MAC, l’activation du Port Security) et ne pas isoler le VLAN de gestion sont des erreurs fréquentes. Par exemple, utiliser toujours le VLAN 1 pour la gestion ou ne pas modifier le VLAN natif facilite les attaques telles que VLAN hopping

- Mauvaise gestion des noms et de la documentation VLAN Ne pas documenter la structure VLAN, les noms, et leur signification cause de la confusion dans les opérations et dépannages. Les incohérences dans la nomination des VLANs peuvent ralentir la résolution des incidents

En résumé, pour éviter les erreurs courantes dans le paramétrage des VLANs, il faut veiller à une segmentation claire, une configuration rigoureuse et cohérente des trunks et des ports, ainsi qu’à une isolation et une sécurisation adaptées du trafic de gestion et utilisateur.

Comment choisir le bon numéro de VLAN pour la gestion de son réseau ?

Pour choisir le bon numéro de VLAN pour la gestion réseau, plusieurs critères sont à prendre en compte afin d’assurer à la fois la sécurité, la clarté de l’architecture réseau et la facilité d’administration.

Voici les points clés pour bien sélectionner ce numéro :

- Éviter le VLAN 1 par défaut Le VLAN 1 est réservé par défaut sur la plupart des switches Cisco, mais il est fortement déconseillé de l’utiliser pour la gestion car il est la cible fréquente d’attaques comme le VLAN hopping. Il est donc préférable de choisir un numéro de VLAN différent, souvent un nombre élevé et peu usité, pour limiter l’exposition

- Choisir un numéro de VLAN dans la plage « normale » (1 à 1001) Les VLANs numérotés de 1 à 1001 sont considérés comme VLAN standards et peuvent être utilisés librement. En revanche, les VLANs 1002 à 1005 sont réservés à des usages historiques (Token Ring, FDDI) et doivent être évités. Les VLANs au-delà du numéro 1006 sont des VLANs étendus qui ne sont pas toujours supportés sur tous les équipements

- Corrélation avec l’adressage IP Il est conseillé, pour une gestion claire, d’associer le numéro du VLAN de gestion avec le sous-réseau IP qui lui correspond. Par exemple, si le réseau de gestion utilise l’adresse 192.168.99.0/24, on peut utiliser VLAN 99 comme VLAN de gestion. Cette cohérence facilite la maintenance, les audits et la résolution de problèmes

- Choisir un numéro non utilisé par d’autres VLAN critiques Pour éviter toute confusion ou conflit, le numéro choisi doit être distinct de ceux utilisés pour les VLAN de données, voix ou invités. Cela garantit une séparation stricte des fonctions réseau

- Utilisation de numéros élevés ou spécifiques pour la sécurité Certains administrateurs préfèrent utiliser des numéros élevés, comme VLAN 99, 100, 200 ou même des numéros plus aléatoires comme 777, pour la gestion réseau, afin de compliquer la tâche d’éventuels attaquants qui ciblent souvent les VLANs standards

- Cohérence dans la planification réseau La numérotation doit s’intégrer dans la stratégie globale de segmentation réseau pour faciliter la compréhension et l’évolution future. Une bonne documentation est aussi essentielle

En résumé, le bon numéro de VLAN pour la gestion réseau doit être un VLAN standard (1-1001) différent de VLAN 1, idéalement associé à un sous-réseau IP spécifique, et non utilisé pour d’autres fonctions.

Le choix d’un numéro clair, élevé ou distinct permet d’améliorer la sécurité et la simplicité d’administration.

Conclusion et bonnes pratiques approfondies

Le VLAN 1 est un outil historique incontournable mais doit être traité avec précaution. Sa configuration doit se limiter aux fonctions d’administration réseau et il faut éviter d’y faire transiter du trafic utilisateur.

La modification du VLAN natif sur les trunks, l’assignation rigoureuse des ports utilisateur à d’autres VLANs, ainsi que le durcissement des politiques de sécurité sur ce VLAN spécifique figurent parmi les actions clés à mettre en œuvre.

En maîtrisant ces aspects, l’administrateur réseau s’assure d’un réseau à la fois performant, segmenté et résistant aux attaques via le VLAN 1.